Boé a équipé 95 % de ses ordinateurs de bureau avec Ubuntu, un système d’exploitation libre. Résultat : 25 000 euros d'économies sur les licences informatiques, une maintenance divisée par quatre et du temps libéré pour accélérer sa transformation numérique. Retour sur un projet ambitieux, mené en interne avec seulement deux agents.

Linux s'installe.

Le problème des versions de snap

Entre autres problèmes, snap conserve l'historique des versions (mais ne permet pas de lancer plusieurs versions différentes contrairement à Appimage).

On va donc se retrouver avec plusieurs versions installées simultanément sur le système (qui vont prendre d'autant plus de place sur le disque dur).

🐧 Tu veux te lancer dans l'univers du libre mais tu ne sais pas par où commencer ?

J'ai rédigé un guide simple et complet pour installer et configurer Linux Mint, une distro parfaite pour débuter sans prise de tête.

👉 De la création de la clé USB à l'installation des pilotes, tout est expliqué pas à pas.par

Spoil :

Bref : il suffit de le vouloir.

La prise en charge de Windows 10 se termine le 14 octobre 2025.

Microsoft veut que vous achetiez un nouvel ordinateur.

Mais que se passerait-il si vous pouviez rendre votre ordinateur actuel rapide et sécurisé à nouveau ?

Si jamais vous cherchez un groupe d'utilisateurs de Linux pour vous accompagner dans votre transition, voici quelques liens pour en trouver près de chez vous :

parce que je le change systématiquement et que, systématiquement, j'oublie où c'est...

et à ma sauce, ça donne :

sudo vim /etc/default/grub

et les paramètres qui vont bien :

GRUB_DEFAULT=0

GRUB_TIMEOUT_STYLE=hidden

GRUB_TIMEOUT=5

GRUB_RECORDFAIL_TIMEOUT=$GRUB_TIMEOUT

GRUB_DISTRIBUTOR=lsb_release -i -s 2> /dev/null || echo Debian

GRUB_CMDLINE_LINUX_DEFAULT="quiet splash"

GRUB_CMDLINE_LINUX=""

et on régénère le grub :

sudo grub-mkconfig -o /boot/grub/grub.cfg

J'aime utiliser des alias pour configurer mes accès sur différents outils/sites web. Mais si j'utilisais souvent le "+" pour créer des alias dynamique, je n'aime pas laisser mon identifiant de mail principal et parfois les formulaires n'acceptent pas le "+" dans l'adresse email.

Et accéder aux paramètres d'alias dans l'Administration d'Infomaniak nécessite un paquet de clics...

Bref, j'ai donc pondu un petit script pour gérer (pour le moment, juste rajouter) un alias sur mon mail.

Le voici brut (c'est plus pour que j'en ai une trace quelque part, j'essaierai de documenter plus ultérieurement !)

#!/bin/bash

# set -o posix

MAIL_ID="(Insérer ici l'ID mail visible juste après les caractères /ng/hosting-mail/ dans l'URL de gestion de votre comptes mails)"

MAIL_NAME="(Insérer ici l'identifiant mail -avant le @-)"

API_TOKKEN="(insérer ici votre token pour l'API)"

if [ "${1}" ]

then

ALIAS=$1

else

read -p "Entrez l'alias souhaité : " alias_choisi

ALIAS=$alias_choisi

fi

curl -X POST \

-H "Authorization: Bearer "$API_TOKKEN"" \

-H "Content-Type: application/json" \

-d '{

"alias": "'$ALIAS'"

}' \

https://api.infomaniak.com/1/mail_hostings/{$MAIL_ID}/mailboxes/{$MAIL_NAME}/aliasesEn attendant que je me mette à l'ERGO-L (dès le retour de mon ordi à moi), voici la ligne de commande qui va bien (pour m'en souvenir) pour ma disposition préférée pour un clavier AZERTY :

FR-OSS-Latin9 :

setxkbmap -layout fr -variant oss_latin9

L'arbre généalogique des distributions Linux

Article en CC-BY-SA-ND Mickael Dorigny sur IT-Connect

Présentation

Dans cet article, je vous présente un outil dont je me sers de façon quotidienne : arsenal. Il s'agit d'un outil open source proposé par Orange Cyberdéfense. Cet outil permet de sauvegarder et de retrouver très rapidement et facilement vos lignes de commandes favorites.

Pour ma part, je l'utilise pour retrouver mes commandes et outils lors de mes missions d'audit et de test d'intrusion. Mais il peut être utilisé par tout un tas de métiers utilisant quotidiennement un système Linux et qui ont des tonnes de commandes, outils et paramètres à retenir. Là où je devais auparavant aller chercher dans mes notes personnelles ou une documentation pour retrouver une commande et les options exactes à utiliser, j'utilise maintenant arsenal de la manière suivante :

Pratique, n'est ce pas ?

Installation d'arsenal

Commençons par l'installation, arsenal peut être installé de plusieurs manières :

Installation depuis le Github :

git clone https://github.com/Orange-Cyberdefense/arsenal.git

cd arsenal

python3 -m pip install -r requirements.txt

./runPour aller plus vite, vous pouvez ajouter arsenal dans l'un des dossiers de votre PATH :

sudo ln -s /opt/arsenal/run /usr/bin/arsenalInstallation via python3-pip

python3 -m pip install arsenal-cliLe binaire arsenal se trouvera alors dans ~/.local/bin, pensez bien à le rajouter dans votre PATH si ce n'est pas déjà fait.

Dans les deux cas, l'outil pourra être lancé depuis n'importe quel dossier avec la commande suivante :

arsenalPour aller encore plus vite, je me suis créé un alias de commande pour associer la commande "a" et la commande "arsenal", j'ai donc accès à toutes mes commandes avec une seule lettre. Pour ce faire, ajoutez cette ligne dans votre fichier ~/.bash_aliases ou ~/bashrc (pour ceux qui utilisent bash bien sûr), puis rechargez votre terminal :

alias a=arsenalCette action peut être automatisée par le script addalias.sh fourni dans arsenal.

Retrouver ses commandes facilement avec arsenal

Par défaut, arsenal est fourni avec tout un tas de commandes plutôt orientées test d'intrusion (l'outil a été fait par/pour des pentester). Par exemple si vous souhaitez retrouver les commandes utilisant nmap (un scanner réseau), il suffit de lancer arsenal, puis de saisir "nmap" :

On peut ici voir plusieurs informations :

- La première colonne est la plateforme cible de la commande (L pour Linux, W pour Windows), la seconde colonne la cible de la commande (local, reconnaissance, distante, etc.) et la troisième colonne la catégorie.

- Les quatrième et cinquième colonnes contiennent l'outil utilisé et une courte description, puis l'on aperçoit la commande en question.

Ici, tous ces champs sont pris en compte lors de la recherche. Vous pouvez donc simplement saisir Linux pour avoir toutes les commandes sur la plateforme Linux ou recon pour avoir toutes les commandes liées à de la reconnaissance, mais également commencer à saisir votre commande de tête, il ne restera au bout de quelques lettres que les 2 ou 3 commandes qui correspondent à ce que vous avez saisi.

Ensuite, plusieurs paramètres peuvent être à saisir pour compléter la commande et la faire correspondre à votre contexte exact, ici un nom d’utilisateur et le nom d'une base de données cible

Suite à cela, il suffit de taper la touche "Entrée" pour que la commande s'ajoute dans votre terminal. Vous pourrez ensuite vérifier une dernière fois que la commande générée est la bonne, puis exécuter la commande ! Plus besoin donc de se rappeler de la totalité des options de tous vos outils, arsenal le fait pour vous.

Utiliser ses propres commandes

Les commandes de pentest, c'est bien gentil, mais cela doit assez peu vous intéresser si vous n'êtes pas pentester. Bonne nouvelle, vous pouvez intégrer à arsenal toutes vos commandes favorites et enlever les commandes préenregistrées.

Il est en effet possible de rajouter ses propres fichiers de commande au sein du dossier ~/.cheats ou du dossier my_cheats/ présent dans le dossier d'arsenal. Tout fichier .md (Markdown) créé dans ces dossiers sera parcouru par arsenal. Attention, un formatage est bien sûr à respecter, au risque de faire planter arsenal au lancement (vous vous en apercevrez vite ;-)) .

Prenons un exemple : je souhaite enregistrer les commandes pour manipuler des archives tar, car les options me sortent souvent de la tête . Il conviendra de définir un fichier .md semblable à celui-ci (cet exemple est déjà intégré à arsenal) :

# az

% cloud

#plateform/Azure #target/remote #cat/UTILS## delete VM (with name and group specified)

```

az vm delete -g <groupeName> -n <VMName> --yes

```

Une chose à rajouter, vous pouvez (et c'est le plus pratique) ajouter des variables pour vos options. Par exemple, le nom du groupe et de la VM à supprimer dans la commande Azure Cloud suivante :

az vm delete -g MyRG -n MyLinuxVM --yes

Pour cela, il faut mettre l'élément concerné entre chevrons (< >), exemple sous format arsenal :

# az

% cloud

#plateform/Azure #target/remote #cat/UTILS## delete VM (with name and group specified)

```

az vm delete -g <groupeName> -n <VMName> --yes

```

Encore mieux, vous pouvez mettre des valeurs pré-saisies dans ces variables. C'est par exemple pratique si vous utilisez les mêmes valeurs dans 90% des cas, mais qu'il arrive que ces valeurs changent. On utilisera alors un pipe ( | ):

# az

% cloud

#plateform/Azure #target/remote #cat/UTILS## delete VM (with the name MyLinuxVM in the group MyRG)

```

az vm delete -g <groupeName|ServeursWindows> -n <VMName|VM_Windows_01> --yes

```

Vous verrez alors que vos variables de commande sont déjà remplies, mais que vous êtes toujours libre de les modifier via arsenal. Enfin pour enlever les nombreuses commandes pré-enregistrées dans arsenal, il vous suffit de renommer le dossier "cheats" par défaut :

- Si vous avez installé arsenal via git : il se trouvera à la racine du répertoire d'installation (par exemple /opt/arsenal/cheats)

- Si vous l'avez installé via pip : il se trouvera dans /home/<username>/.local/lib/python3.<X>/site-packages/arsenal/data/.

Un renommage en cheatsOLD suffira par exemple. Pensez cependant à parcourir les fichiers .md par défaut pour vous habituer à la syntaxe des commandes et récupérer celles qui vous intéressent

Conclusion

Arsenal est un outil ultra pratique pour ceux qui travaillent la majorité de leur temps en ligne de commande, sa conception fait qu'il est simple et rapide d'utilisation, même si la création de vos propres cheats (fichiers Markdown) peut prendre du temps au départ. Je vous recommande vivement de l'essayer !

Direction poubelle pour les millions d'ordinateurs sans puce TPM à partir de 2025 ! Merci qui ? Merci #microsoft !

(Mais bien entendu, de farouches libristes vous proposent toujours pléthore de #linux qui continueront à faire vivre des ordinateurs plutôt que les transformer en déchets polluants)

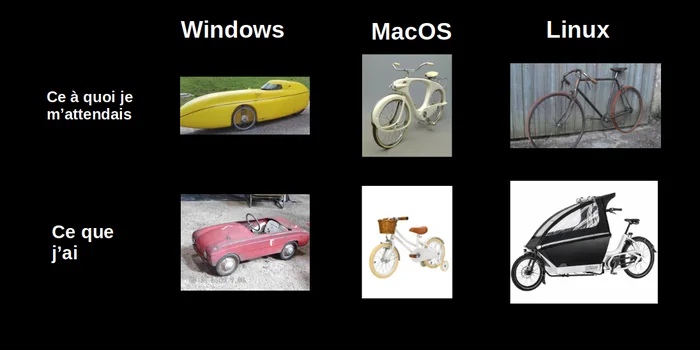

Tableau formé par des vignettes de vélos avec en titre de ligne :

"Ce à quoi je m'attendais" et "Ce que j'ai"

et en titre de colonne :

"Windows", "MacOS", "Linux"

Ce qui donne ça :

-

Ce à quoi je m'attendais + Windows

photo d'un vélo allongé carossé profilé jaune -

Ce que j'ai + Windows

une veille et poussièreuse voiture à pédale -

Ce à quoi je m'attendais + MacOS

un vélo biodesign retro-futurise -

Ce que j'ai + MacOS

un vélo pour enfant avec un panier et des petites roues -

Ce à quoi je m'attendais + Linux

un vieux vélo de course rouillé -

Ce que j'ai + Linux

un chouette vélo-cargo avec cabine

pas facile la description, j'espère que ça vous satisfera (et si c'est pas le cas, donnez moi vos corrections, je les y intègrerai !)

Il m'arrive souvent de vouloir envoyer des fichiers par email et cette fonctionnalité (click droit sur le fichier puis "Envoyer par email") me manquait.

Voici donc la procédure :

- Ouvrir le terminal

- éditer (enfin, créer surtout) le fichier /usr/share/nemo/actions/sendto.nemo_action

sudo vi /usr/share/nemo/actions/sendto.nemo_action - Y spécifier le contenu suivant

[Nemo Action]

Name=Envoyer par e-mail

Comment=Envoyer par e-mail

Exec=thunderbird -compose to=,"attachment='%U'"

Icon-Name=thunderbird

Selection=notnone

Extensions=nodirs;

Separator=,

EscapeSpaces=false - "Esc" et taper :wq pour sauvegarder